OnBase

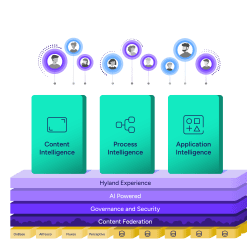

Des solutions low-code intuitives, flexibles et puissantes

« Une incroyable suite d'outils pour gérer des processus complexes, garantir la stabilité et les pistes d'audit, développer rapidement des applications et répondre à presque toutes les demandes que nos utilisateurs et entreprises nous suggèrent. C'est de loin mon système préféré pour travailler. »