Méthodes de protection des données du cloud

En plus des bonnes pratiques énumérées ci-dessus, la protection des données du cloud peut bénéficier de ces méthodes.

Automatisation du cloud

Diminuer l'interaction humaine avec les ressources dans le cloud grâce à l'automatisation peut permettre de protéger les données dans le cloud. Cela facilite la détection des menaces et des anomalies, ainsi que la réponse. Lorsque l'automatisation est intégrée à l'infrastructure cloud, les changements et les mises à jour peuvent être lancés et réalisés en quelques secondes plutôt qu'en plusieurs jours, semaines ou mois.

Par exemple, AWS peut interagir avec des API et envoyer une seule ligne de commande pour déclencher une série de scripts qui démarrent les instances et conteneurs pertinents nécessaires à l'ensemble de l'environnement cloud. Outre l'efficacité sur le timing, l'automatisation du cloud élimine également les erreurs humaines et les mauvaises configurations du cloud.

Collaboration avec une équipe tierce de gestion des risques de cybersécurité

Évaluez et employez un outil indépendant et neutre qui analyse et rend compte de l’état de préparation de votre organisation en matière de sécurité. BitSight, par exemple, aide à surveiller l'empreinte publique d'une entité en ligne.

Les fournisseurs de services cloud et les entreprises qui utilisent leurs services peuvent bénéficier de ces outils d’évaluation tiers. Les retours peuvent être utilisés de manière proactive aussi bien que réactive :

- Surveillance proactive : vérifie que les actions de votre équipe de sécurité cloud en interne ne se reflètent pas différemment à l'extérieur.

- Surveillance réactive : vérifie que votre équipe de sécurité cloud fait ce qu'elle dit.

Les fournisseurs de services cloud de premier plan utilisent ces évaluateurs tiers pour surveiller leurs scores ainsi que ceux des clients, des fournisseurs et des organismes de traitement des paiements.

Infrastructure en tant que code (IaC)

En gérant et en déployant votre infrastructure cloud en tant que code plutôt que par le biais de processus manuels, vous limitez les erreurs humaines et l'intrusion d'acteurs malveillants — qu'ils soient internes ou externes. L'IaC oblige votre administration cloud à suivre le même processus de développement du cycle de vie de sécurité que celui du développement d'applications pour garantir qu'il n'est pas malveillant.

Problèmes et défis de la sécurité des données dans le cloud

L’infrastructure cloud accélère les activités et permet aux organisations de travailler en temps réel, où qu'elles soient. Elle permet de réaliser des économies, de libérer de l'espace physique, de soutenir les méthodes de travail modernes et à distance, et de renforcer la préparation à la reprise après sinistre.

Cependant, le cloud computing fait face à des problèmes et des défis, notamment :

Contrôle d’accès

Savoir qui peut accéder à quelles données dans votre environnement cloud est important pour la sécurité des données. Les clients des services cloud doivent savoir qui valide les accès et exiger des précautions strictes concernant l'accès aux données et les clés de chiffrement, et s'assurer que leurs fournisseurs de services cloud suivent les meilleures pratiques discutées ci-dessus, de la culture jusqu'aux couches de défense.

Malheureusement, une faible visibilité sur les contrôles d'accès peut permettre à des acteurs malveillants (souvent des menaces internes) de pénétrer dans votre configuration cloud.

Attaques sur la supply chain

Ces attaques sont orchestrées, à l’origine, contre le logiciel d’un prestataire plus petit d’une grande société. Alors que les grandes sociétés sont devenues plus averties dans le domaine de la protection des données, les acteurs malveillants ont intensifié leurs attaques contre les petits fournisseurs susceptibles de vendre leurs produits à une entité plus grande. Une fois que le logiciel partenaire infecté et non détecté est déployé dans l'environnement cloud de l'entreprise cible, il infecte tous les utilisateurs de l'application.

Ces attaques sur la supply chain peuvent affecter les fournisseurs, puis les fournisseurs de vos fournisseurs, créant ainsi une infection en chaîne par du code malveillant. Elles peuvent également être difficiles à tracer en raison des longues chaînes.

Inventaire des actifs

Les organisations dont les protocoles de gestion des actifs sont médiocres peuvent ne pas savoir quels actifs et quelles données elles possèdent dans le cloud. En outre, en raison de la nature du cloud, les éléments sont créés et détruits à un rythme effréné, aussi les équipes de sécurité du cloud sont-elles parfois incapables de suivre ce qui se passe dans l'environnement.

Pour lutter contre cette vulnérabilité, les organisations doivent savoir ce qu’il y a dans le cloud, pourquoi ces données s’y trouvent et qui est responsable. Cela facilitera également les enquêtes, de sorte qu'en cas de violation, votre équipe chargée de la sécurité du cloud puisse suivre les systèmes éphémères.

Conclusion : vous ne pouvez pas sécuriser ce dont vous ignorez l'existence.

Pénurie d'expertise en cloud

Le secteur est confronté à une pénurie d'expertise en cloud, et certains des plus grands défis de sécurité en découlent. Si des employés sans expertise cloud tentent de déployer des actifs dans le cloud de la même manière que dans leurs centres de données traditionnels, cela peut poser de sérieux problèmes de sécurité. Bien que ces ensembles de compétences soient complémentaires, ils ne sont pas interchangeables.

Ajoutez à cela la rapidité du cloud et la vitesse à laquelle les fournisseurs de cloud peuvent modifier et remplacer leurs propres services, et on comprend aisément que cela soit extrêmement complexe pour les non-experts (et les experts du cloud) de suivre le rythme.

> Lire la suite | Les profils technologiques dont vous avez besoin sont nulle part et partout à la fois

Sécurité du cloud et du centre de données

La différence en matière de sécurité entre le cloud computing et les centres de données sur site réside essentiellement dans la responsabilité.

Un centre de données sur site qui n’utilise pas le cloud possède des serveurs détenus et gérés par l’entreprise. Dans ce scénario, l'organisation est entièrement responsable de la sécurité.

Lorsqu'une entreprise s'associe à une solution cloud qui utilise un fournisseur cloud, la responsabilité de la sécurité du centre de données est transférée au fournisseur de cloud.

Toutefois, l’organisation doit faire preuve de diligence raisonnable en examinant tous les fournisseurs, vendeurs et prestataires qui ont une part dans l’infrastructure cloud, les applications utilisées et les services achetés. Idéalement, cela signifie qu’une entreprise choisit un fournisseur majeur, tel qu’AWS, qui disposerait des profils les plus compétents en sécurité du cloud et qui aurait fait ses preuves en matière de sécurité.

Le cloud remplacera-t-il les centres de données ?

Non, le cloud ne remplace pas les centres de données. Une solution cloud utilise toujours un datacenter pour le stockage des données. Cependant, la plupart des entreprises s’éloignent d'une gestion de leurs propres centres de données sur site. Les fournisseurs de services cloud possèdent et gèrent leurs propres centres de données, et ils « louent » essentiellement de l'espace de stockage à leurs partenaires.

Par exemple, AWS est un fournisseur de cloud qui gère ses propres centres de données utilisés pour stocker les données cloud de ses partenaires. AWS est responsable de la sécurité et de l'entretien de ces centres de données, et c'est là qu'ils stockent les données de leurs clients utilisant l'infrastructure cloud.

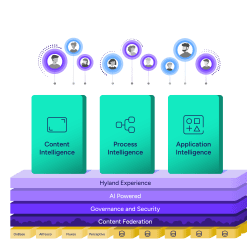

Sécurité des données cloud pour les services de contenu

Hyland est l’un des principaux fournisseurs de services de contenu avec une gamme de technologies, de solutions et de services cloud-native. Nous prenons très au sérieux la sécurité des données dans le cloud, car nos clients l'exigent et parce que c'est la bonne manière de procéder.

Hyland et l'informatique en nuage

En savoir plus sur Hyland dans le cloud :

- Hyland sur AWS Marketplace

- Hyland Cloud

- Alfresco Business Platform-as-a-Service de Hyland

Hyland sur AWS

Hyland est répertorié sur AWS Marketplace. En savoir plus sur les avantages d'y acheter, notamment sur la possibilité de :

- Rationaliser les achats

- Mettre en œuvre des contrôles et automatiser le provisionnement

- Gérer les budgets logiciels avec transparence des coûts