Métodos de protección de datos en la nube

Además de las mejores prácticas mencionadas anteriormente, la protección de datos en la nube puede beneficiarse de estos métodos.

Automatice la nube

Reducir la cantidad de interacción humana con los recursos dentro de la nube mediante la automatización puede ayudar a proteger los datos en la nube. Esto ayuda tanto en la detección de amenazas y anomalías como en la respuesta. Cuando la automatización está integrada en la infraestructura de la nube, los cambios y las actualizaciones se pueden lanzar y completar en segundos en lugar de en días, semanas o meses.

Por ejemplo, AWS puede interactuar con las API y enviar un único comando de línea para iniciar una serie de scripts que despliegan las instancias y los contenedores pertinentes necesarios para todo el entorno de la nube. Además de la eficiencia temporal, la automatización en la nube también elimina el error humano y la configuración incorrecta de la nube.

Colabore con un equipo externo de gestión de riesgos de ciberseguridad

Evalúe y emplee una herramienta independiente y neutral que analice e informe sobre la preparación de seguridad de su organización. BitSight, por ejemplo, ayuda a supervisar la huella pública de una entidad en línea.

Tanto los proveedores de servicios en la nube como las empresas que utilizan los servicios de un proveedor de nube pueden beneficiarse de estas herramientas de evaluación de terceros. Los comentarios se pueden utilizar tanto de forma proactiva como reactiva:

- Supervisión proactiva: valida que las acciones de su equipo de seguridad en la nube no se reflejen de manera diferente externamente.

- Monitorización reactiva: valida que su equipo de seguridad en la nube esté cumpliendo con lo que ha dicho que haría.

Los proveedores de servicios en la nube de primer nivel emplearán a estos evaluadores externos para supervisar sus calificaciones, así como las de los clientes, proveedores y procesadores de pagos.

Infraestructura como código (IaC)

Al gestionar e implementar su infraestructura en la nube como código en lugar de mediante procesos manuales, se limitan los errores humanos y la intrusión de actores malintencionados, tanto internos como externos. IaC obliga a su administración en la nube a seguir el mismo proceso de desarrollo del ciclo de vida de seguridad que seguiría la codificación de aplicaciones para asegurar que no sea maliciosa.

Problemas y desafíos de la seguridad de los datos en la nube

La infraestructura en la nube acelera los negocios y permite a las organizaciones trabajar en tiempo real, en cualquier lugar. Promueve el ahorro de costos, libera espacio físico, respalda las formas modernas y remotas de trabajo, y apoya la preparación para la recuperación ante desastres.

Sin embargo, la computación en la nube sí enfrenta problemas y desafíos, entre los que se incluyen:

Control de acceso

Saber quién puede acceder a qué datos en su entorno de nube es importante para la seguridad de los datos. Los clientes de servicios en la nube deben saber quién está validando el acceso y exigir fuertes precauciones en torno al acceso a nivel de datos y las claves criptográficas, así como asegurarse de que sus proveedores de servicios en la nube sigan las mejores prácticas que hemos mencionado anteriormente, desde la cultura hasta las capas de defensa.

Desafortunadamente, la escasa visibilidad del control de acceso puede permitir que actores maliciosos (a menudo amenazas internas) accedan a su configuración en la nube.

Ataques a la cadena de suministro

Estos ataques están orquestados, originalmente, contra el software del socio menor de una organización mayor. A medida que las grandes empresas se han vuelto más astutas en el ámbito de la protección de datos, los actores maliciosos han intensificado sus ataques a proveedores más pequeños que podrían vender su producto a una entidad mayor. Una vez que el software de socio infectado y no detectado se introduce en el entorno de nube de la empresa objetivo, infecta a todos los usuarios de la aplicación.

Estos ataques a la cadena de suministro pueden afectar a los proveedores y, posteriormente, a los proveedores de sus proveedores, creando una infección en cadena de código malicioso. También pueden ser difíciles de rastrear debido a las largas cadenas.

Inventario de activos

Es posible que las organizaciones con protocolos de gestión de activos deficientes no sepan qué activos y datos poseen en la nube. O debido a que la naturaleza de la nube acelerada de hoy en día implica que las instancias se crean y destruyen rápidamente, es posible que los equipos de seguridad en la nube no puedan seguir el ritmo de lo que ocurre dentro del entorno.

Para combatir esta vulnerabilidad, las organizaciones deben saber qué hay en la nube, por qué está allí y quién lo gestiona. Esto también será útil para los análisis forenses, de modo que si se produce una brecha, su equipo de seguridad en la nube pueda rastrear los sistemas efímeros.

Conclusión: no se puede asegurar lo que no sabe que existe.

Escasez de conocimientos sobre la nube

La industria enfrenta una escasez de conocimientos sobre la nube, y algunos de los mayores desafíos de seguridad se relacionan con este hecho. Si los empleados sin la experiencia crítica en la nube intentan desplegar activos en la nube de la misma manera que lo hacen en sus centros de datos tradicionales, las cosas pueden salir bastante mal desde una perspectiva de seguridad. Aunque los dos conjuntos de habilidades pueden complementarse mutuamente, no son una correspondencia exacta.

Añada la velocidad de la nube y la rapidez con la que los proveedores de nube pueden modificar y reemplazar sus propios servicios, y es un desafío excepcional para quienes no son expertos en la nube (y para los expertos en la nube) mantenerse al día.

> Más información | Los trabajadores tecnológicos que usted necesita están en ninguna parte, en cualquier parte y en todas partes

Seguridad en la nube frente a la seguridad del centro de datos

La diferencia en seguridad entre la computación en la nube y los centros de datos locales radica esencialmente en quién recae la responsabilidad.

Un centro de datos local que no utiliza la nube tiene servidores que son propiedad de la empresa y están gestionados por ella. En ese caso, la organización es completamente responsable de la seguridad.

Cuando una empresa se asocia con una solución habilitada para la nube que utiliza un proveedor de nube, la responsabilidad de la seguridad del centro de datos se transfiere al proveedor de nube.

Sin embargo, la organización debe encargarse de su debida diligencia y examinar a todos los proveedores de bienes y servicios y prestadores que tengan alguna participación en la infraestructura en la nube, las aplicaciones utilizadas y los servicios adquiridos. Idealmente, esto significa que una empresa selecciona un proveedor importante, como AWS, que tendría los niveles más altos de especialistas en seguridad en la nube trabajando para ellos y un historial comprobado de éxito en materia de seguridad.

¿Reemplazará la nube a los centros de datos?

No, la nube no sustituye a los centros de datos. Una solución en la nube aún utiliza un centro de datos para el almacenamiento de datos. Sin embargo, la mayoría de las empresas están dejando de gestionar sus propios centros de datos locales. Los proveedores de nube poseen y gestionan sus propios centros de datos y, esencialmente, "alquilan" espacio de almacenamiento a sus socios.

Por ejemplo, AWS es un proveedor de nube que gestiona sus propios centros de datos utilizados para almacenar los datos en la nube de sus socios. AWS es responsable de la seguridad y el mantenimiento de esos centros de datos, y ahí es donde almacenan los datos de sus clientes de infraestructura en la nube.

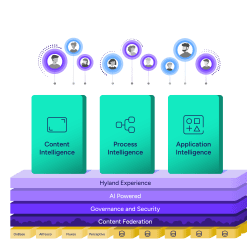

Seguridad de datos en la nube para servicios de contenido

Hyland es un proveedor líder de servicios de contenido con una variedad de tecnologías, soluciones y servicios habilitados en la nube y nativos de la nube. Nos tomamos muy en serio la seguridad de los datos en la nube porque nuestros clientes la exigen y porque es lo correcto.

Hyland y la computación en la nube

Obtenga más información sobre Hyland en la nube:

- Hyland en el AWS Marketplace

- Hyland Cloud

- Alfresco Business Platform-as-a-Service de Hyland

Hyland en AWS

Hyland aparece en AWS Marketplace. Obtenga más información sobre las ventajas de comprar allí, incluida la posibilidad de:

- Agilizar las adquisiciones

- Implementar controles y automatizar el aprovisionamiento

- Gestionar los presupuestos de software con transparencia de costos