Methoden des Cloud-Datenschutzes

Zusätzlich zu den oben aufgeführten Best Practices kann der Cloud-Datenschutz durch diese Methoden effektiv unterstützt werden.

Automatisieren Sie die Cloud

Die Reduzierung der menschlichen Interaktion mit den Ressourcen in der Cloud durch Automatisierung kann dazu beitragen, die Daten in der Cloud zu schützen. Das unterstützt sowohl die Erkennung von Bedrohungen und Anomalien als auch die Reaktion darauf. Wenn die Automatisierung in die Cloud-Infrastruktur integriert ist, können Änderungen und Aktualisierungen in Sekundenschnelle statt in Tagen, Wochen oder Monaten in Betrieb genommen und abgeschlossen werden.

AWS kann beispielsweise mit APIs interagieren und einen einzigen Befehl senden, um eine Reihe von Skripten zu starten, die die relevanten Instanzen und Container für die gesamte Cloud-Umgebung in Inbetriebnahme bringen. Zusätzlich zur Zeiteffizienz eliminiert die Cloud-Automatisierung auch menschliche Fehler und Fehlkonfigurationen in der Cloud.

Arbeiten Sie mit einem externen Team für das Risikomanagement im Bereich Cybersicherheit zusammen

Überprüfen und setzen Sie ein unabhängiges, neutrales Tool ein, das die Sicherheitsbereitschaft Ihres Unternehmens analysiert und darüber berichtet. BitSight hilft beispielsweise dabei, den öffentlichen Fußabdruck eines Unternehmens im Internet zu überwachen.

Sowohl Cloud-Anbieter als auch Unternehmen, die die Dienste eines Cloud-Anbieters nutzen, können von diesen Bewertungstools von Drittanbietern profitieren. Das Feedback kann sowohl proaktiv als auch reaktiv verwendet werden:

- Proaktive Überwachung: Stellt sicher, dass die internen Maßnahmen Ihres Cloud-Sicherheitsteams nicht anders nach außen erscheinen.

- Reaktive Überwachung: Überprüft, ob Ihr Cloud-Sicherheitsteam das tut, was es gesagt hat, dass es tun würde.

Erstklassige Cloud-Serviceanbieter werden diese Drittanbieter-Prüfer verwenden, um ihre Bewertungen sowie die von Kunden, Anbietern und Zahlungsabwicklern zu überwachen.

Infrastructure as Code (IaC)

Indem Sie Ihre Cloud-Infrastruktur als Code statt durch manuelle Prozesse verwalten und bereitstellen, reduzieren Sie menschliche Fehler und das Eindringen von böswilligen Akteuren – sowohl intern als auch extern. IaC zwingt Ihre Cloud-Verwaltung durch denselben Entwicklungsprozess für den Sicherheitslebenszyklus wie die Anwendungscodierung, um sicherzustellen, dass sie nicht bösartig ist.

Cloud-Datensicherheitsprobleme und -herausforderungen

Die Cloud-Infrastruktur beschleunigt das Geschäft und ermöglicht es Organisationen, in Echtzeit und überall zu arbeiten. Sie führt zu Kosteneinsparungen, schafft physischen Raum, unterstützt die moderne, dezentrale Arbeitsweise und das Disaster-Recovery.

Allerdings sieht sich das Cloud-Computing mit Problemen und Herausforderungen konfrontiert, darunter:

Zugriffskontrollmechanismen

Zu wissen, wer auf welche Daten in Ihrer Cloud-Umgebung zugreifen kann, ist wichtig für die Datensicherheit. Kunden von Cloud-Diensten sollten wissen, wer den Zugriff validiert, und strenge Vorsichtsmaßnahmen in Bezug auf den Zugriff auf Datenebene und Kryptoschlüssel treffen. Sie müssen außerdem sicherstellen, dass ihre Cloud-Dienstanbieter die oben besprochenen Best Practices befolgen, von der Unternehmenskultur bis hin zu den Verteidigungsebenen.

Leider kann eine schlechte Sichtbarkeit der Zugriffssteuerung böswillige Akteure (oft Insider-Bedrohungen) in Ihre Cloud-Umgebung eindringen lassen.

Angriffe auf die Lieferkette

Diese Angriffe werden ursprünglich gegen die Software eines kleineren Partners einer größeren Organisation orchestriert. Da große Unternehmen im Bereich Datenschutz immer versierter geworden sind, haben böswillige Akteure ihre Angriffe auf kleinere Anbieter verstärkt, die ihre Produkte möglicherweise an größere Unternehmen verkaufen. Sobald diese unentdeckte, infizierte Partnersoftware in die Cloud-Umgebung des Zielunternehmens entfesselt wird, infiziert sie alle Benutzer der Anwendung.

Diese Angriffe auf die Lieferkette können sich auf Lieferanten und dann auf die Lieferanten Ihrer Lieferanten auswirken, wodurch eine Ketteninfektion mit bösartigem Code entsteht. Aufgrund der langen Ketten kann es außerdem schwierig sein, sie zurückzuverfolgen.

Bestandsaufnahme der Assets

Unternehmen mit unzureichenden Asset-Management-Protokollen wissen möglicherweise nicht, welche Assets und Daten sie in der Cloud haben. Oder weil die Natur der heutigen schnelllebigen Cloud darin besteht, dass Teile in rasantem Tempo auf- und abgebaut werden, können die Cloud-Sicherheitsteams möglicherweise nicht mit dem Schritt halten, was in der Umgebung passiert.

Um diese Schwachstelle zu bekämpfen, sollten Unternehmen wissen, was sich in der Cloud befindet, warum es dort ist und wer es verwaltet. Das wird auch für forensische Analysen hilfreich sein, sodass Ihr Cloud-Sicherheitsteam im Falle eines Verstoßes ephemere Systeme nachverfolgen kann.

Fazit: Sie können nichts sichern, von dem Sie nicht wissen, dass es da ist.

Fachkräftemangel im Bereich Cloud-Expertise

Die Branche steht vor einem Mangel an Cloud-Expertise, was einige der größten Sicherheitsherausforderungen mit sich bringt. Wenn Mitarbeitende ohne die erforderliche Cloud-Expertise versuchen, Assets in der Cloud auf die gleiche Weise bereitzustellen wie in ihren traditionellen Rechenzentren, kann aus sicherheitstechnischer Sicht einiges schiefgehen. Die beiden Fähigkeiten können sich zwar ergänzen, aber sie sind keine gleichwertige Ergänzung.

Fügen Sie die Geschwindigkeit der Cloud hinzu und wie schnell Cloud-Anbieter ihre eigenen Dienste ändern und ersetzen können, und es ist außerordentlich herausfordernd für Nicht-Cloud-Experten (und auch Cloud-Experten), Schritt zu halten.

> Mehr lesen | Die Tech-Arbeiter, die Sie benötigen, sind nirgendwo und doch überall

Sicherheit in der Cloud vs. im Rechenzentrum

Der Unterschied in der Sicherheit zwischen Cloud-Computing und On-Premise-Rechenzentren besteht im Wesentlichen darin, wer die Haftung übernimmt.

Ein On-Premise-Rechenzentrum, das die Cloud nicht nutzt, hat Server, die im Besitz des Unternehmens sind und von diesem verwaltet werden. In diesem Szenario ist die Organisation vollständig für die Sicherheit verantwortlich.

Wenn ein Unternehmen eine Partnerschaft mit einer Cloud-fähigen Lösung eingeht, die einen Cloud-Anbieter nutzt, wird die Verantwortung für die Sicherheit des Rechenzentrums auf den Cloud-Anbieter übertragen.

Jedoch muss die Organisation alle Lieferanten, Anbieter und Dienstleister, die in irgendeiner Weise an der Cloud-Infrastruktur, den verwendeten Anwendungen und den bezogenen Diensten beteiligt sind, mit der gebotenen Sorgfalt prüfen. Im Idealfall bedeutet das, dass ein Unternehmen einen großen Anbieter wie AWS auswählt, der über die höchsten Niveaus an Cloud-Sicherheitstalenten verfügt und nachweislich erfolgreiche Sicherheitsbilanzen vorweisen kann.

Wird die Cloud Rechenzentren ersetzen?

Nein, die Cloud ersetzt Rechenzentren nicht. Eine Cloud-Lösung verwendet weiterhin ein Rechenzentrum zur Datenspeicherung. Jedoch ziehen sich die meisten Unternehmen zunehmend aus der Verwaltung eigener On-Premise-Rechenzentren zurück. Cloud-Anbieter besitzen und verwalten ihre eigenen Rechenzentren und „vermieten“ Speicherplatz an Partner.

Zum Beispiel ist AWS ein Cloud-Anbieter, der seine eigenen Rechenzentren verwaltet, die zur Speicherung der Cloud-Daten seiner Partner genutzt werden. AWS ist für die Sicherheit und Wartung dieser Rechenzentren verantwortlich, und dort speichern sie die Daten ihrer Cloud-Infrastruktur-Kunden.

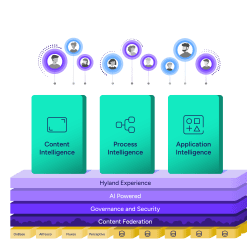

Cloud-Datensicherheit für Content-Services.

Hyland ist ein führender Anbieter von Content Services mit einer Reihe von Cloud-fähigen und Cloud-nativen Technologien, Lösungen und Services. Wir nehmen die Cloud-Datensicherheit ernst, weil unsere Kunden dies verlangen, und weil es das Richtige ist.

Hyland und Cloud Computing

Erfahren Sie mehr über Hyland in der Cloud:

- Hyland im AWS Marketplace

- Die Hyland Cloud

- Die Alfresco Business Platform-as-a-Service von Hyland

Hyland auf AWS

Hyland ist im AWS Marketplace aufgeführt. Erfahren Sie mehr über die Vorteile des Einkaufs dort, mit den folgenden Möglichkeiten:

- Optimierung der Beschaffung

- Implementierung von Kontrollen und Automatisierung der Bereitstellung

- Verwaltung von Softwarebudgets mit Kostentransparenz