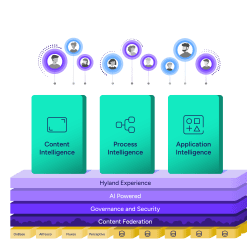

Principales fonctionnalités de Hyland Cloud

Architecture cloud conçue pour déployer des applications de services de contenu

Des solutions de services de contenu fiables qui peuvent s'adapter rapidement aux besoins de votre organisation tout en respectant vos exigences en matière de sécurité et de conformité.

Déploiement cloud mené par une équipe d'experts dédiée

Concentrez-vous sur vos activités en sachant que des experts veillent à ce que vos objectifs en matière de contenu et de sécurité soient atteints.

Une plateforme sécurisée pour répondre à des normes strictes

Vos informations sont protégées et cryptées selon les normes les plus strictes de Hyland Cloud, qui offre des fonctions de reprise après sinistre et de géo-redondance.

Haute disponibilité des données avec un temps d'activité moyen de 99,99 %

Les données de votre organisation sont disponibles à tout moment et en tout lieu.